sábado, 4 de setembro de 2010

Luto Silvio Santos

Hoje foi criada uma comunidade com o título "Luto Silvio Santos 04/07/2010", pois bem esta prática na informática é conhecida como "HOAX" ou seja um boato. Aviso não entre nos links postados na comunidade. Até a hora desta postagem quase 79.000 pessoas já fazem parte desta comunidade e sabe-se lá quantas já entrarão no link que esta coloca em sua página inicial, mais uma vez peço para que vocês tenham cuidado e não cliquem no link...

quarta-feira, 25 de agosto de 2010

Tutorial: Clarear Imagens

Boa tarde,

Com o advento das tecnologias acreditamos que nossos problemas estão com os dias contados, porém, nem sempre a tecnologia pode resolver todos os problemas, nos dias de hoje possuimos cameras digitais de qualidade excelente, mesmo assim somos surpreendidos com alguns incovinientes gerados por aparelhos de má qualidade ou pouca luminosidade ambiente, neste tutorial vou ensinar como clariar suas imagens afetadas. As novas cameras permitem que visualizemos o resultado da foto na hora, porém, algumas fotos são tiradas em um flagrante que talvez não possamos presenciar novamente com uma camera na mão. Uma camera copia pontos de luz formando as imagens, sua lente é bem mais sensível do que nossos olhos, mesmo quando não possamos distinguir cores a camera pode definir todas as tonalidades possíveis, por isso neste tutorial na verdade o que faremos é revitalizar as tonalidades captadas pela camera.

Imagem que irei utilizar:

Tutorial:

1. Para trabalhar com imagens precisamos de um editor de imagens, neste tutorial utilizarei o GIMP, já que o mesmo é facilmente encontrado na internet para baixar, e o mesmo é gratuito. Segue o link para quem quiser baixar: http://www.baixaki.com.br/download/the-gimp.htm

2. Após instalar o GIMP clique duas vezes sobre o ícone que surgirá na área de trabalho do seu computador para iniciar ele.

3. Após abrir o GIMP você verá 3 janelas como na imagem acima, na janela do meio vamos clicar em "Arquivo" depois em "Abrir", conforme imagem abaixo.

4. Uma nova interface irá aparecer localize a imagem que você quer clarear clique uma vez acima dela e depois no botão "Abrir".

5. A imagem aparecerá na janela do meio para que possamos trabalhar com ela.

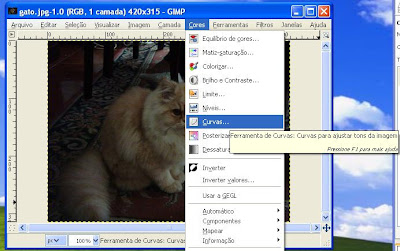

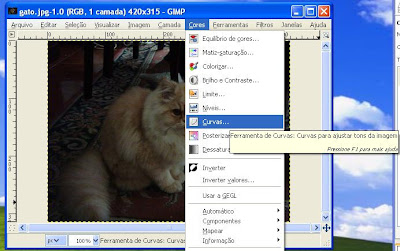

6. Com a imagem aberta clique no menu "Cores" e selecione a opção "Curvas...", conforme imagem abaixo.

7. Uma nova janela irá se abrir para que possamos revitalizar as cores na imagem.

8. Na janela "Curvas" clique e segure onde demarquei um ponto vermelho, faça um movimento diagonal, conforme a seta desenhada, devagar até que a imagem fique como você quiser. Lembre-se faça movimentos leves com mouse e acompanhe como a imagem está ficamos antes de soltar o botão do mouse, quando a imagem ficar clara o bastante aperte o botão "Ok".

9. Pronto sua imagem agora ficou clara e revitalizada. Salve a imagem (Ctrl + S).

ANTES

DEPOIS

Com o advento das tecnologias acreditamos que nossos problemas estão com os dias contados, porém, nem sempre a tecnologia pode resolver todos os problemas, nos dias de hoje possuimos cameras digitais de qualidade excelente, mesmo assim somos surpreendidos com alguns incovinientes gerados por aparelhos de má qualidade ou pouca luminosidade ambiente, neste tutorial vou ensinar como clariar suas imagens afetadas. As novas cameras permitem que visualizemos o resultado da foto na hora, porém, algumas fotos são tiradas em um flagrante que talvez não possamos presenciar novamente com uma camera na mão. Uma camera copia pontos de luz formando as imagens, sua lente é bem mais sensível do que nossos olhos, mesmo quando não possamos distinguir cores a camera pode definir todas as tonalidades possíveis, por isso neste tutorial na verdade o que faremos é revitalizar as tonalidades captadas pela camera.

Imagem que irei utilizar:

Tutorial:

1. Para trabalhar com imagens precisamos de um editor de imagens, neste tutorial utilizarei o GIMP, já que o mesmo é facilmente encontrado na internet para baixar, e o mesmo é gratuito. Segue o link para quem quiser baixar: http://www.baixaki.com.br/download/the-gimp.htm

2. Após instalar o GIMP clique duas vezes sobre o ícone que surgirá na área de trabalho do seu computador para iniciar ele.

3. Após abrir o GIMP você verá 3 janelas como na imagem acima, na janela do meio vamos clicar em "Arquivo" depois em "Abrir", conforme imagem abaixo.

4. Uma nova interface irá aparecer localize a imagem que você quer clarear clique uma vez acima dela e depois no botão "Abrir".

5. A imagem aparecerá na janela do meio para que possamos trabalhar com ela.

6. Com a imagem aberta clique no menu "Cores" e selecione a opção "Curvas...", conforme imagem abaixo.

7. Uma nova janela irá se abrir para que possamos revitalizar as cores na imagem.

8. Na janela "Curvas" clique e segure onde demarquei um ponto vermelho, faça um movimento diagonal, conforme a seta desenhada, devagar até que a imagem fique como você quiser. Lembre-se faça movimentos leves com mouse e acompanhe como a imagem está ficamos antes de soltar o botão do mouse, quando a imagem ficar clara o bastante aperte o botão "Ok".

9. Pronto sua imagem agora ficou clara e revitalizada. Salve a imagem (Ctrl + S).

ANTES

DEPOIS

terça-feira, 24 de agosto de 2010

Golpe: Refugiada no Senegal

Bom Dia,

A muito venho acompanhando um golpe que esta sendo praticado por e-mail, este geralmente aplicado em homens... E para minha felicidade estou sendo uma vítima (claro ou estou me passando por vítima para ver até onde eles querem chegar com isso). Bom a história é sempre a mesma uma garota se diz refugiada de uma guerra civil que ocorre em seu país, a história dela é sempre triste, perdeu os pais e agora vive em um campo de refugiados, triste não? Quando recebi seu primeiro e-mail logo percebi que estava prestes a ser a próxima vítima, tudo bem eu quero ser uma vítima mesmo rsrsrsrsrs.

Primeiro email:

Olá,

Meu nome é senhorita Monica Mbaye, tenho 23 anos de idade, me deparo com o seu perfil neste site e tornou-se interessante saber mais sobre você e lhe dizer mais sobre mim, eu estou aqui para procurar um amigo, ele vai ser o meu prazer se você me escrever de volta para que possamos conhecer mais sobre a nossa própria. aqui é o meu endereço de e-mail privado (monicagirl4one@yahoo.com) e Eu te darei a minha foto falar sobre mim, Tome cuidado e por favor me responda,

Lotes de amor.

monica.

(Conteúdo original em inglês claro)

Bom este recebi da primeira vez que fizeram contato e resolvi responder como uma pessoa interessada em conhece-la e ver até onde isso chega rsrsrsrs eis que reccebi sua resposta que já vem logo com a sua triste história.

Segundo email:

Meu querido,

Estou mais que feliz em sua resposta ao meu e-mail. Como foi seu dia hoje? Minha manhã foi um pouco fria aqui em Dakar Senegal. Meu nome é Senhorita Monica Udeh (hum no primeiro email o nome era Monica Mbaye) 23 anos, solteira e nunca me casei,

Eu sou da Costa do Marfim na África Ocidental e atualmente estou residindo no campo de refugiados aqui em Dakar Senegal como um resultado da guerra civil que assolou o meu país, alguns poucos anos. Meu falecido pai COL Udeh, foi o ex-chefe de Estado no meu país no oeste da costa do marfim, antes de os rebeldes atacaram a nossa casa uma madrugada e matarem minha mãe e meu pai, e só eu sobrevivi agora e consegui fazer o meu caminho para um país vizinho Senegal, onde Eu estou vivendo agora como uma refugiada.Eu gostaria de saber mais sobre você. O que você gosta e não gosta, seus hobbies e aquilo que você está fazendo agora. Eu direi mais sobre mim no mail seguinte. Em anexo está uma foto minha eu gostaria de ver a sua.

Na esperança de ouvir de você!

Obrigado

Monica.

Hum isso parece um campo de refugiados?

Bom pessoal fica o aviso se receberem este ignorem, eu continuarei me correspondendo com ela para ver até onde eles (os golpistas) querem chegar. Claro postarei aqui os próximos emails para vocês verem.

A muito venho acompanhando um golpe que esta sendo praticado por e-mail, este geralmente aplicado em homens... E para minha felicidade estou sendo uma vítima (claro ou estou me passando por vítima para ver até onde eles querem chegar com isso). Bom a história é sempre a mesma uma garota se diz refugiada de uma guerra civil que ocorre em seu país, a história dela é sempre triste, perdeu os pais e agora vive em um campo de refugiados, triste não? Quando recebi seu primeiro e-mail logo percebi que estava prestes a ser a próxima vítima, tudo bem eu quero ser uma vítima mesmo rsrsrsrsrs.

Primeiro email:

Olá,

Meu nome é senhorita Monica Mbaye, tenho 23 anos de idade, me deparo com o seu perfil neste site e tornou-se interessante saber mais sobre você e lhe dizer mais sobre mim, eu estou aqui para procurar um amigo, ele vai ser o meu prazer se você me escrever de volta para que possamos conhecer mais sobre a nossa própria. aqui é o meu endereço de e-mail privado (monicagirl4one@yahoo.com) e Eu te darei a minha foto falar sobre mim, Tome cuidado e por favor me responda,

Lotes de amor.

monica.

(Conteúdo original em inglês claro)

Bom este recebi da primeira vez que fizeram contato e resolvi responder como uma pessoa interessada em conhece-la e ver até onde isso chega rsrsrsrs eis que reccebi sua resposta que já vem logo com a sua triste história.

Segundo email:

Meu querido,

Estou mais que feliz em sua resposta ao meu e-mail. Como foi seu dia hoje? Minha manhã foi um pouco fria aqui em Dakar Senegal. Meu nome é Senhorita Monica Udeh (hum no primeiro email o nome era Monica Mbaye) 23 anos, solteira e nunca me casei,

Eu sou da Costa do Marfim na África Ocidental e atualmente estou residindo no campo de refugiados aqui em Dakar Senegal como um resultado da guerra civil que assolou o meu país, alguns poucos anos. Meu falecido pai COL Udeh, foi o ex-chefe de Estado no meu país no oeste da costa do marfim, antes de os rebeldes atacaram a nossa casa uma madrugada e matarem minha mãe e meu pai, e só eu sobrevivi agora e consegui fazer o meu caminho para um país vizinho Senegal, onde Eu estou vivendo agora como uma refugiada.Eu gostaria de saber mais sobre você. O que você gosta e não gosta, seus hobbies e aquilo que você está fazendo agora. Eu direi mais sobre mim no mail seguinte. Em anexo está uma foto minha eu gostaria de ver a sua.

Na esperança de ouvir de você!

Obrigado

Monica.

Hum isso parece um campo de refugiados?

Bom pessoal fica o aviso se receberem este ignorem, eu continuarei me correspondendo com ela para ver até onde eles (os golpistas) querem chegar. Claro postarei aqui os próximos emails para vocês verem.

sábado, 21 de agosto de 2010

Desfragmentação do Disco 2

Boa tarde,

Minha amiga Tati teve um problema na hora de fazer sua desfragmentação do Disco, pois, a mesma não era Administradora do computador. Devido a esta dúvida resolvi fazer um tutorial para que vocês possam realizar suas Desfragmentações de um modo automático através de um atalho (Ícone) na área de trabalho:

1. Segure a tecla Windows do teclado (Aquela bandeirinha simbolo do Windows) e aperte uma vez a tecla R. Isso deverá abrir o Executar do windows conforme a imagem mais abaixo,

2. Digite notepad no Executar e aperte o Enter.

3. Quando apertar o Enter após digitar notepad o programa "Bloco de Notas" irá abrir.

4. Escreva este comando no Bloco de Notas: "defrag C: -f -v", conforme imagem abaixo.

5. Segure a tecla Ctrl e aperte S (para salvar o arquivo).

6. A interface para salvar o arquivo abrirá, escolha Desktop ao lado com um clique e depois coloque o nome do arquivo como desfragmentação.bat (é importante não esquecer o .bat após o nome) agora clique em salvar.

7. Após salvar o arquivo aparecerá um novo ícone na sua área de trabalho.

8. Pronto agora é só clicar duas vezes neste novo ícone (desfragmentação) que ela se iniciará sozinha. Para ter certeza que ela está sendo executada uma janela como a imagem abaixo deverá aparecer.

9. Aguarde até que esta janela se feche sozinha (isso ocorrerá quando a desfragmentação finalizar).

10. Aconselho vocês fazerem de 2 em 2 meses a desfragmentação, para fazer suas próximas desfragmentações é clicar duas vezes novamente naquele ícone que criamos.

Obs.: Não utilize o computador quando estiver desfragmentando e não faça isso quando estiver com pressa pois este processo pode demorar bastante.

Minha amiga Tati teve um problema na hora de fazer sua desfragmentação do Disco, pois, a mesma não era Administradora do computador. Devido a esta dúvida resolvi fazer um tutorial para que vocês possam realizar suas Desfragmentações de um modo automático através de um atalho (Ícone) na área de trabalho:

1. Segure a tecla Windows do teclado (Aquela bandeirinha simbolo do Windows) e aperte uma vez a tecla R. Isso deverá abrir o Executar do windows conforme a imagem mais abaixo,

2. Digite notepad no Executar e aperte o Enter.

3. Quando apertar o Enter após digitar notepad o programa "Bloco de Notas" irá abrir.

4. Escreva este comando no Bloco de Notas: "defrag C: -f -v", conforme imagem abaixo.

5. Segure a tecla Ctrl e aperte S (para salvar o arquivo).

6. A interface para salvar o arquivo abrirá, escolha Desktop ao lado com um clique e depois coloque o nome do arquivo como desfragmentação.bat (é importante não esquecer o .bat após o nome) agora clique em salvar.

7. Após salvar o arquivo aparecerá um novo ícone na sua área de trabalho.

8. Pronto agora é só clicar duas vezes neste novo ícone (desfragmentação) que ela se iniciará sozinha. Para ter certeza que ela está sendo executada uma janela como a imagem abaixo deverá aparecer.

9. Aguarde até que esta janela se feche sozinha (isso ocorrerá quando a desfragmentação finalizar).

10. Aconselho vocês fazerem de 2 em 2 meses a desfragmentação, para fazer suas próximas desfragmentações é clicar duas vezes novamente naquele ícone que criamos.

Obs.: Não utilize o computador quando estiver desfragmentando e não faça isso quando estiver com pressa pois este processo pode demorar bastante.

EOS e EOL

Você já ouviu falar nestas duas siglas? Não?

Bem estas siglas são muito importantes quando adquirimos produtos de informática, sejam eles, Softwares (Programas) ou Hardwares (Peças), o problema é que nenhum vendedor informa sobre isto aos seus clientes e a maior parte dos brasileiros ainda desconhecem estas siglas.

Explicação:

EOS - End of Sale (Fim da Comercialização), este item indica quando algum produto deixará de ser vendido, ou seja, a partir da data de EOS este produto não é mais fabricado ou distribuído pela empresa fabricante.

EOL - End of Life (Fim da Vida), este item indica quando o produto deixará de receber suporte, ou seja, quando um produto alcançar seu EOL o fabricante não é mais obrigado a oferecer suporte ou atualizações em um produto qualquer.

Na hora de comprar qualquer produto verifique se o mesmo não está com EOS ou EOL vencido ou exija a data de ambos para o vendedor ou empresa fabricante, estes são obrigados a informar. Caso você queira estender o EOL do seu produto terá de desembolsar uma quantia razoável.

Bem estas siglas são muito importantes quando adquirimos produtos de informática, sejam eles, Softwares (Programas) ou Hardwares (Peças), o problema é que nenhum vendedor informa sobre isto aos seus clientes e a maior parte dos brasileiros ainda desconhecem estas siglas.

Explicação:

EOS - End of Sale (Fim da Comercialização), este item indica quando algum produto deixará de ser vendido, ou seja, a partir da data de EOS este produto não é mais fabricado ou distribuído pela empresa fabricante.

EOL - End of Life (Fim da Vida), este item indica quando o produto deixará de receber suporte, ou seja, quando um produto alcançar seu EOL o fabricante não é mais obrigado a oferecer suporte ou atualizações em um produto qualquer.

Na hora de comprar qualquer produto verifique se o mesmo não está com EOS ou EOL vencido ou exija a data de ambos para o vendedor ou empresa fabricante, estes são obrigados a informar. Caso você queira estender o EOL do seu produto terá de desembolsar uma quantia razoável.

quinta-feira, 12 de agosto de 2010

Dica: Desfragmentação do Disco

Tudo que salvamos no computador é alocado na HD (Hard Disk), porém muitas informações são salvas em pequenos pacotes em locais diferentes da HD, isto torna o desempenho do seu computador menor, ou seja, seu computador fica mais lento. Imagine que você comprou um quebra-cabeça e guardou suas peças em locais diferentes da casa, na hora de usar este quebra-cabeça você vai demorar mais tempo para monta-lo pois as peças estão espalhadas pela casa, a fragmentação do disco é o mesmo processo seus arquivos estão salvos em diversos locais da HD e quando você esta usando seu computador ele fica mais lento pois tem que buscar estes fragmentos em locais diferentes. Quando fazemos a Desfragmentação juntamos estes fragmentos facilitando o trabalho do HD e tornando seu computador mais eficiente.

Como Desfragmentar um disco no Windows XP:

1. Clique no menu Iniciar.

2. Clique em Painel de controle.

3. Verifique se a opção "Alternar para o modo de exibição clássico" se encontra ao lado esquerdo, se esta opção estiver ativa clique nela.

4. Aparecerão novas opções na janela, escolheremos a opção "Ferramentas administrativas".

5. Novas opções surgirão, escolheremos agora a opção "Gerenciamento do computador".

6. Uma nova janela se abrirá, ao lado esquerdo desta janela encontraremos a opção "Desfragmentador do disco" clique nela.

7. Selecione o botão "Analisar".

8. Seu computador irá analisar a necessidade de Desfragmentar ou não o disco, se houver necessidade clique logo após no botão "Desfragmentar".

9. Este processo pode demorar um pouco, isto acontece se seu disco estiver muito fragmentado.

10. Parabéns você tornou seu computador mais rápido.

Obs.: Neste exemplo utilizei o sistema Windows XP, se você possuir outro sistema em sua máquina e não sabe como fazer solicite minha ajuda ok!

Como Desfragmentar um disco no Windows XP:

1. Clique no menu Iniciar.

2. Clique em Painel de controle.

3. Verifique se a opção "Alternar para o modo de exibição clássico" se encontra ao lado esquerdo, se esta opção estiver ativa clique nela.

4. Aparecerão novas opções na janela, escolheremos a opção "Ferramentas administrativas".

5. Novas opções surgirão, escolheremos agora a opção "Gerenciamento do computador".

6. Uma nova janela se abrirá, ao lado esquerdo desta janela encontraremos a opção "Desfragmentador do disco" clique nela.

7. Selecione o botão "Analisar".

8. Seu computador irá analisar a necessidade de Desfragmentar ou não o disco, se houver necessidade clique logo após no botão "Desfragmentar".

9. Este processo pode demorar um pouco, isto acontece se seu disco estiver muito fragmentado.

10. Parabéns você tornou seu computador mais rápido.

Obs.: Neste exemplo utilizei o sistema Windows XP, se você possuir outro sistema em sua máquina e não sabe como fazer solicite minha ajuda ok!

quarta-feira, 11 de agosto de 2010

Curiosidade: Spam

Em informática Spam é um email indesejável ou seja aquele que não gostaríamos de recebem, por que eles recebem este nome?

Spam era uma marca de Presunto apimentado enlatado, se tornou indesejável quando um restaurante norte americano decidiu colocar Spam em todos os seus pratos, por isso o nome indesejável foi associado à esta iguaria.

Spam era uma marca de Presunto apimentado enlatado, se tornou indesejável quando um restaurante norte americano decidiu colocar Spam em todos os seus pratos, por isso o nome indesejável foi associado à esta iguaria.

Segurança Parte Final - Ameaças

Aqui vou listar os riscos mais comuns que podem afetar seu computador:

1. Malware: é o nome dado à todos os programas maliciosos.

2. Vírus: é um malware que tem a finalidade de danificar seu computador, alguns vírus são tão perigosos que pode até mesmo inutilizar totalmente seu computador.

3. Trojah: conhecido como "Cavalo de Tróia" é uma prática de esconder um malware em outro arquivo, assim como na história quando os gregos utilizaram um para invadir Tróia.

4. Worm: na tradução literal é um Verme, este programa tem a capacidade de se auto-multiplicar.

5. Spyware: programa que espiona outros computadores.

6. Keylogger: este programa não é considerado como um malware, pois sua utilização principal é de monitoramento, porém pessoas maliciosas podem utiliza-lo para outros fins.

7. Computador Zumbi: são computadores que foram invadidos e são são utilizados para propagar ataques ou criar outros computadores zumbis, hum vocês já receberam emails iguais de diversas pessoas? Isso acontece por que estes compuatdores se tornaram zumbis e enviam emails para suas listas de contatos.

8. Backdoor: são portas abertas por malwares para futuros ataques (porta dos fundos).

9. Spam: são emails indesejáveis geralmente estes levam propagandas ou malwares.

10. Bug: são erros que podem ser explorados por pessoas ou malwares para ataques.

Segurança Parte 3 - Vulnerabilidade

As pessoas maliciosas estão em constante busca de vulnerabilidades em computadores para efetuar seus ataques, muitos usuários acreditam que apenas a instalação de um anti-virus já é suficiente para barrar a maioria dos ataques, porém existem outros fatores importantes que devemos nos preocupar em nossos computadores.

Para manter nossos computadores protegidos devemos instalar programas de segurança e adotar rotinas seguras:

Atualização do Anti-virus: mantenha seu programa anti-virus sempre atualizado, o programa trabalha com um banco de vírus conhecidos se ele não conhecer a ameaça não poderá reconhece-la.

Possua dois Anti-virus: instale em seu computador sempre dois anti-virus e deixe um sempre pausado, utilize este para para fazer procura de virus regularmente, porém ao utilizar este segundo anti-virus pause o primeiro e assim que terminar a busca pause este e ligue novamente a proteção do outro, lembre-se de atualizar sempre que possível os dois.

Instale um Firewall: este programa cria uma política de segurança de entrada de dados (ele impede alguns tipos de informação que entram em sua máquina), o firewall descarte informações inseguras que seu computador pode receber.

Nunca Compartilhe Pastas: você pode ter em sua máquina pastas compartilhadas, estas podem ser acessadas por pessoas externamente, uma pessoa que descobre uma pasta compartilhada em seu computador pode acessa-la e roubar aruivos que estejam la ou simplesmente instalar algo nelas.

Instale um Anti-Spyware: este programa busca e interrompe programas espiões em sua máquina.

Seu Computador é Pessoal: não permita o acesso de pessoas ao seu computador.

Não Abra Anexos de emails: programas maliciosos podem ser escondidos em fotos, textos, músicas, etc.

Não Empreste seu Pendrive à Ninguém: seu pendrive, cd, dvd ou qualque outra mídia de gravação pode ser usada para invadir seu computador então não empreste ou grave arquivos suspeitos nele.

Não Use Software Pirata: programas piratas podem conter erros e estes podem ser explorados por pessoas maliciosas, programas originais podem ser atualizados para corrigir estes erros.

Para manter nossos computadores protegidos devemos instalar programas de segurança e adotar rotinas seguras:

Atualização do Anti-virus: mantenha seu programa anti-virus sempre atualizado, o programa trabalha com um banco de vírus conhecidos se ele não conhecer a ameaça não poderá reconhece-la.

Possua dois Anti-virus: instale em seu computador sempre dois anti-virus e deixe um sempre pausado, utilize este para para fazer procura de virus regularmente, porém ao utilizar este segundo anti-virus pause o primeiro e assim que terminar a busca pause este e ligue novamente a proteção do outro, lembre-se de atualizar sempre que possível os dois.

Instale um Firewall: este programa cria uma política de segurança de entrada de dados (ele impede alguns tipos de informação que entram em sua máquina), o firewall descarte informações inseguras que seu computador pode receber.

Nunca Compartilhe Pastas: você pode ter em sua máquina pastas compartilhadas, estas podem ser acessadas por pessoas externamente, uma pessoa que descobre uma pasta compartilhada em seu computador pode acessa-la e roubar aruivos que estejam la ou simplesmente instalar algo nelas.

Instale um Anti-Spyware: este programa busca e interrompe programas espiões em sua máquina.

Seu Computador é Pessoal: não permita o acesso de pessoas ao seu computador.

Não Abra Anexos de emails: programas maliciosos podem ser escondidos em fotos, textos, músicas, etc.

Não Empreste seu Pendrive à Ninguém: seu pendrive, cd, dvd ou qualque outra mídia de gravação pode ser usada para invadir seu computador então não empreste ou grave arquivos suspeitos nele.

Não Use Software Pirata: programas piratas podem conter erros e estes podem ser explorados por pessoas maliciosas, programas originais podem ser atualizados para corrigir estes erros.

terça-feira, 10 de agosto de 2010

Segurança Parte 2 - Phising

AVISO: Nesta nova sequência de posts minha intenção não é ensinar nada errado e sim passar o conhecimento para que não sejam vítimas de sua própria falta de segurança. Conhecimento não é crime!

Phising é uma prática maliciosa de se passar por alguém ou entidade para coletar informações pessoais de outras pessoas, o Phising pode ser efetuado através de páginas falsas da internet, emails, mensagens sms, etc. Aqueles que praticam o Phising fazem as pessoas pensarem que estão enviando seis dados para empresas ou pessoas de confiança, quando na verdade estão fornecendo seus dados para estes falsificadores.

Qualquer pessoa que possua conhecimentos simples em HTML (linguagem para criação de páginas para Internet) pode efetuar um Phising. Abaixo vou mostrar um Phising simples para roubar senhas de Orkut:

1. Acesso a página inicial do Orkut.

2. Clico com o botão direito do mouse acima da página e escolho Código-fonte.

3. Após selecionar Código-fonte um documentos é aberto, então salvo este documento na minha máquina.

4. Abro o documento salvo e altero ele para que ao invés de autenticar sua conta do Orkut este pegue sua senha e seu email e salve em minha máquina.

5. Altero um documento em minha máquina chamado "host", este documento quando alterado diz que quando uma pessoa digitar www.orkut.com no navegador ao invés de acessar o site oficial acesse o documento que alterei anteriormente.

6. Pronto esta feito um Phising, todos que acessarem o Orkut em minha máquina vão me fornecer seus emails e senhas.

Veja como ficou minha página falsa do Orkut (clique na imagem para ampliar):

Obs.: Se observar atentamente a imagem verá que modifiquei algo acima de onde você inseri seu email, coloquei um aviso dizendo que este orkut é falso.

Como se prevenir de um Phising:

1. Jamais insira dados pessoais em computadores de terceiros.

2. Quando usar uma Lan House nunca entre diretamente em um site, pesquise o site no google depois acesse pelo link que o google disponibilizar.

3. Ao entrar em um site veja todos os intens do mesmo e verifique se há algo de errado.

4. Nenhum Banco, Empresa, ou qualquer serviço solicita seus dados por email ou sms.

5. Jamais clique em links importantes enviados por email ou amigos.

6. Se achar que as informações enviadas são muito reais não clique para conferir ligue para a empresa.

7. Após usar um computador de terceiros limpe o histórico e os cookies.

8. Sites importantes possuem um cadeado, procure sempre este cadeado nestes sites.

"Conhecimento não é crime."

Phising é uma prática maliciosa de se passar por alguém ou entidade para coletar informações pessoais de outras pessoas, o Phising pode ser efetuado através de páginas falsas da internet, emails, mensagens sms, etc. Aqueles que praticam o Phising fazem as pessoas pensarem que estão enviando seis dados para empresas ou pessoas de confiança, quando na verdade estão fornecendo seus dados para estes falsificadores.

Qualquer pessoa que possua conhecimentos simples em HTML (linguagem para criação de páginas para Internet) pode efetuar um Phising. Abaixo vou mostrar um Phising simples para roubar senhas de Orkut:

1. Acesso a página inicial do Orkut.

2. Clico com o botão direito do mouse acima da página e escolho Código-fonte.

3. Após selecionar Código-fonte um documentos é aberto, então salvo este documento na minha máquina.

4. Abro o documento salvo e altero ele para que ao invés de autenticar sua conta do Orkut este pegue sua senha e seu email e salve em minha máquina.

5. Altero um documento em minha máquina chamado "host", este documento quando alterado diz que quando uma pessoa digitar www.orkut.com no navegador ao invés de acessar o site oficial acesse o documento que alterei anteriormente.

6. Pronto esta feito um Phising, todos que acessarem o Orkut em minha máquina vão me fornecer seus emails e senhas.

Veja como ficou minha página falsa do Orkut (clique na imagem para ampliar):

Obs.: Se observar atentamente a imagem verá que modifiquei algo acima de onde você inseri seu email, coloquei um aviso dizendo que este orkut é falso.

Como se prevenir de um Phising:

1. Jamais insira dados pessoais em computadores de terceiros.

2. Quando usar uma Lan House nunca entre diretamente em um site, pesquise o site no google depois acesse pelo link que o google disponibilizar.

3. Ao entrar em um site veja todos os intens do mesmo e verifique se há algo de errado.

4. Nenhum Banco, Empresa, ou qualquer serviço solicita seus dados por email ou sms.

5. Jamais clique em links importantes enviados por email ou amigos.

6. Se achar que as informações enviadas são muito reais não clique para conferir ligue para a empresa.

7. Após usar um computador de terceiros limpe o histórico e os cookies.

8. Sites importantes possuem um cadeado, procure sempre este cadeado nestes sites.

"Conhecimento não é crime."

segunda-feira, 9 de agosto de 2010

Dica: Banda Larga

Para todos que são assinantes de serviços Banda Larga (Speedy, Net Virtua, etc) por cabo ou linha telefônica, a cada 6 (seis) meses liguem para suas operadoras de serviço e solicitem o reenvio do sinal, esse tipo de serviço tende a diminuir o sinal de sua internet no decorrer do tempo quando vocês solicitam o reenvio do sinal ele se renova.

domingo, 8 de agosto de 2010

Segurança Parte 1 - Engenharia Social

AVISO: Nesta nova sequência de posts minha intenção não é ensinar nada errado e sim passar o conhecimento para que não sejam vítimas de sua própria falta de segurança. Conhecimento não é crime!

Uma das formas de ataque à segurança virtual mais utilizada no Brasil é a Engenharia Social, mas o que vem ser isto? Engenharia Social é o ato de descobrir informações pessoais de outras pessoas através do meios virtuais, e assim utilizar essas informações em beneficio próprio.

O processo de Engenharia Social é algo que requer muita paciência e discrição, um Engenheiro Social vê todas as possibilidades possíveis em informações que muitos acreditam ser inúteis e construem uma wordlist (lista de palavras e números), com esta lista em mãos eles podem criar diversas formas de senhas através de um programa simples de combinação, este programa muitas vezes é criado pelo próprio Engenheiro. Mais algumas pessoas facilitam muito o trabalhado destes Engenheiros através de suas páginas pessoais (orkut, facebook, badoo, etc), somente pelo orkut podemos obter informações essenciais para descobrir uma senha.

Vamos à um exemplo, em um cenário fictício vamos imaginar que quero descobrir a senha do MSN de uma pessoa:

1. Ter em mãos o endereço de email do hotmail (este utilizado para entrar no msn).

2. Ir na página do hotmail e clicar em "Esqueci minha senha"

3. O hotmail possui duas possibilidades de se recuperar uma senha, pelo email alternativo e por informações da sua conta.

4. Vamos escolher a opção "Usar minhas informações..."

5. O hotmail vai lhe pedir algumas informações que se pode descobrir através da Engenharia Social, abaixo vou listar estas informações e como são simples de se conseguir:

5a. País/região - Esta é muito simples de descobrir, você pode usar o padrão Brasil mesmo ou ver no perfil do orkut desta pessoa se ela tem alguma preferência de morar em outro país.

5b. CEP - Esta muitas vezes é um pouco mais difícil de se conseguir, devido ao receio das pessoas em informar seu endereço. Muitas vezes as pessoas preenchem esta opção com 00000000, porém outro meio de se conseguir é pelo perfil da pessoa no orkut, ou você pode inventar uma história e pedir um currículo desta pessoa onde conseguirá esta informação.

5c. Estado/território - Também muito simples de conseguir no próprio perfil da pessoa do orkut ou por aquele currículo que você pediu anteriormente, algumas pessoas utilizam o local onde nasceram então você pode puxar uma conversar com esta pessoa e descobrir onde ela nasceu.

5d. Resposta secreta - Este é o passo que vai exigir muito de você pois terá que pesquisar todo o perfil da pessoa, ou conversar muito com ela e utilizar sua inteligência para tentar descobrir. Neste exemplo imaginamos que a pessoa escolheu Livro/história infantil... Bom você pode localizar essas informações no perfil ou comunidades desta pessoa.

Bom acima vimos um exemplo de como age um Engenheiro Social buscando informações que a própria vítima fornece muitas vezes disponíveis a qualquer pessoa. Para evitar que um Engenheiro Social faça você sua próxima vítima deixo aqui algumas dicas:

1. Quem quer privacidade não tem orkut e afins.

2. Nunca coloque informações suas em suas páginas e se colocar que sejam falsas.

3. Procure ser anti-social com pessoas que você não conhece e não fale de sua vida.

4. Comunidades são legais para se encontrar pessoas ou gostos comuns, porém podem divulgar tudo sobre sua vida.

5. Adicione somente pessoas em suas redes virtuais que você conheça pessoalmente, ter bastante amigos nem sempre é sinal de popularidade mais sim de vulnerabilidade.

Usem as informações aqui postadas para consertar seu erros e não para ações maliciosas.

Uma das formas de ataque à segurança virtual mais utilizada no Brasil é a Engenharia Social, mas o que vem ser isto? Engenharia Social é o ato de descobrir informações pessoais de outras pessoas através do meios virtuais, e assim utilizar essas informações em beneficio próprio.

O processo de Engenharia Social é algo que requer muita paciência e discrição, um Engenheiro Social vê todas as possibilidades possíveis em informações que muitos acreditam ser inúteis e construem uma wordlist (lista de palavras e números), com esta lista em mãos eles podem criar diversas formas de senhas através de um programa simples de combinação, este programa muitas vezes é criado pelo próprio Engenheiro. Mais algumas pessoas facilitam muito o trabalhado destes Engenheiros através de suas páginas pessoais (orkut, facebook, badoo, etc), somente pelo orkut podemos obter informações essenciais para descobrir uma senha.

Vamos à um exemplo, em um cenário fictício vamos imaginar que quero descobrir a senha do MSN de uma pessoa:

1. Ter em mãos o endereço de email do hotmail (este utilizado para entrar no msn).

2. Ir na página do hotmail e clicar em "Esqueci minha senha"

3. O hotmail possui duas possibilidades de se recuperar uma senha, pelo email alternativo e por informações da sua conta.

4. Vamos escolher a opção "Usar minhas informações..."

5. O hotmail vai lhe pedir algumas informações que se pode descobrir através da Engenharia Social, abaixo vou listar estas informações e como são simples de se conseguir:

5a. País/região - Esta é muito simples de descobrir, você pode usar o padrão Brasil mesmo ou ver no perfil do orkut desta pessoa se ela tem alguma preferência de morar em outro país.

5b. CEP - Esta muitas vezes é um pouco mais difícil de se conseguir, devido ao receio das pessoas em informar seu endereço. Muitas vezes as pessoas preenchem esta opção com 00000000, porém outro meio de se conseguir é pelo perfil da pessoa no orkut, ou você pode inventar uma história e pedir um currículo desta pessoa onde conseguirá esta informação.

5c. Estado/território - Também muito simples de conseguir no próprio perfil da pessoa do orkut ou por aquele currículo que você pediu anteriormente, algumas pessoas utilizam o local onde nasceram então você pode puxar uma conversar com esta pessoa e descobrir onde ela nasceu.

5d. Resposta secreta - Este é o passo que vai exigir muito de você pois terá que pesquisar todo o perfil da pessoa, ou conversar muito com ela e utilizar sua inteligência para tentar descobrir. Neste exemplo imaginamos que a pessoa escolheu Livro/história infantil... Bom você pode localizar essas informações no perfil ou comunidades desta pessoa.

Bom acima vimos um exemplo de como age um Engenheiro Social buscando informações que a própria vítima fornece muitas vezes disponíveis a qualquer pessoa. Para evitar que um Engenheiro Social faça você sua próxima vítima deixo aqui algumas dicas:

1. Quem quer privacidade não tem orkut e afins.

2. Nunca coloque informações suas em suas páginas e se colocar que sejam falsas.

3. Procure ser anti-social com pessoas que você não conhece e não fale de sua vida.

4. Comunidades são legais para se encontrar pessoas ou gostos comuns, porém podem divulgar tudo sobre sua vida.

5. Adicione somente pessoas em suas redes virtuais que você conheça pessoalmente, ter bastante amigos nem sempre é sinal de popularidade mais sim de vulnerabilidade.

Usem as informações aqui postadas para consertar seu erros e não para ações maliciosas.

domingo, 1 de agosto de 2010

Hackers, mitos e verdades!

Muitas pessoas que utilizam um computador ou acompanham notícias sobre o mundo virtual acreditam que existem vilões conhecidos como Hackers, porém será que eles são os verdadeiros vilões da história?

Não, os Hackers na verdade são especialistas em segurança e usam de todo o seu conhecimento para tornar programas, sites e afins mais seguros para usuários como nós. O verdadeiro Hacker não esta preocupado em roubar sua senha do orkut, msn ou qualquer outra coisa comum na qual estamos acostumados, eles são profissionais que testam a segurança de utilitários da informática para assim solicitar modificações e segurança, além disso os Hackers são muito bem vistos nos dias de hoje pelas empresas que buscam maior segurança de seus dados.

Em contra partida existem sim vilões reais na informática mais estes são chamados de Crakers, estes sim usam seus conhecimentos para fazer algo errado, o termo Craker não é muito conhecido, devido ao mau uso do termo Hacker pelos meios de comunicação, quando ocorre um ataque (termo utilizado para uma ação ilegal) os jornais, televisão, revistas e afins dizem ser obra dos Hackers, quando na verdade foram praticados pelos Crackers. E devemos nos preocupar com Crakers? Também não, Crakers vivem pelo desafio de algo grande eles não estão preocupados com nossas senhas comuns da internet, eles visam algo grande e estão sempre aprimorando seus conhecimentos para algo assim.

Na mais baixa escala dos vilões estão os Lammers, são usuários com conhecimentos básicos que querem botar em prática no primeiro orkut, msn, etc que ver pela frente, são destes tipo de pessoas que temos que nos preocupar, pois os mesmos, usam seus conhecimentos em pessoas comuns como nós. Os Lammers possuem conhecimento básicos e são facilmente barrados por alguns costumes simples de segurança, costumes estes que pretendo passar nos próximos posts.

Dica: Existem cursos de Hacker com certificação internacional, qualquer profissional com uma certificação destas pode garantir um ótimo salário no mercado de trabalho. Lembrando Hacker é um profissional da área de segurança e são muito bem pagos.

Não, os Hackers na verdade são especialistas em segurança e usam de todo o seu conhecimento para tornar programas, sites e afins mais seguros para usuários como nós. O verdadeiro Hacker não esta preocupado em roubar sua senha do orkut, msn ou qualquer outra coisa comum na qual estamos acostumados, eles são profissionais que testam a segurança de utilitários da informática para assim solicitar modificações e segurança, além disso os Hackers são muito bem vistos nos dias de hoje pelas empresas que buscam maior segurança de seus dados.

Em contra partida existem sim vilões reais na informática mais estes são chamados de Crakers, estes sim usam seus conhecimentos para fazer algo errado, o termo Craker não é muito conhecido, devido ao mau uso do termo Hacker pelos meios de comunicação, quando ocorre um ataque (termo utilizado para uma ação ilegal) os jornais, televisão, revistas e afins dizem ser obra dos Hackers, quando na verdade foram praticados pelos Crackers. E devemos nos preocupar com Crakers? Também não, Crakers vivem pelo desafio de algo grande eles não estão preocupados com nossas senhas comuns da internet, eles visam algo grande e estão sempre aprimorando seus conhecimentos para algo assim.

Na mais baixa escala dos vilões estão os Lammers, são usuários com conhecimentos básicos que querem botar em prática no primeiro orkut, msn, etc que ver pela frente, são destes tipo de pessoas que temos que nos preocupar, pois os mesmos, usam seus conhecimentos em pessoas comuns como nós. Os Lammers possuem conhecimento básicos e são facilmente barrados por alguns costumes simples de segurança, costumes estes que pretendo passar nos próximos posts.

Dica: Existem cursos de Hacker com certificação internacional, qualquer profissional com uma certificação destas pode garantir um ótimo salário no mercado de trabalho. Lembrando Hacker é um profissional da área de segurança e são muito bem pagos.

terça-feira, 27 de julho de 2010

Como Escolher seu PC - Parte Final

Neste último post vamos abordar quais as perguntas que você deve fazer ao vendedor na escolha de seu PC, lembre-se nunca compre o primeiro computador que você encontrar, faça uma pesquisa, faça sempre este questionário ao vendedor e analise todos os produtos oferecidos, pesquise na internet os dados coletados, bem como os modelos anotados:

Perguntas que devemos fazer na hora da compra:

1. Qual o modelo da Placa mãe?

2. Quanto ele tem de memória? E qual o máximo que ele comporta?

3. Qual a velocidade do processador?

4. Quantos núcleos o processador tem?

5. Quanto o processador tem de cache? É L1, L2 ou L3?

6. Qual o Chipset da Placa mãe?

7. De quanto é o Barramento?

8. Quantos Slots e de qual tipo eles são?

9. Qual a capacidade da HD?

10. Qual o tipo da HD? IDE ou SATA?

11. Se for IDE... A Placa mãe aceita SATA?

12. Quais itens estão inclusos? (Caixas de som, mouse, teclado, monitor, etc)

13. Qual o sistema operacional?

14. Quantos anos ele tem de garantia?

15. Se eu mudar o Sistema Operacional a garantia é válida ainda?

16. Se eu mudar o Sistema Operacional terei suporte do fabricante?

17. Qual o preço?

Faça pesquisa em outras lojas também e jamais se deixe levar pela marca, quando você estiver com todas as informações em mãos de vários modelos faça um comparativo com mais calma em sua casa.

Perguntas que devemos fazer na hora da compra:

1. Qual o modelo da Placa mãe?

2. Quanto ele tem de memória? E qual o máximo que ele comporta?

3. Qual a velocidade do processador?

4. Quantos núcleos o processador tem?

5. Quanto o processador tem de cache? É L1, L2 ou L3?

6. Qual o Chipset da Placa mãe?

7. De quanto é o Barramento?

8. Quantos Slots e de qual tipo eles são?

9. Qual a capacidade da HD?

10. Qual o tipo da HD? IDE ou SATA?

11. Se for IDE... A Placa mãe aceita SATA?

12. Quais itens estão inclusos? (Caixas de som, mouse, teclado, monitor, etc)

13. Qual o sistema operacional?

14. Quantos anos ele tem de garantia?

15. Se eu mudar o Sistema Operacional a garantia é válida ainda?

16. Se eu mudar o Sistema Operacional terei suporte do fabricante?

17. Qual o preço?

Faça pesquisa em outras lojas também e jamais se deixe levar pela marca, quando você estiver com todas as informações em mãos de vários modelos faça um comparativo com mais calma em sua casa.

Como Escolher seu PC - Parte 4

Neste post vamos abordar mais 2 itens essenciais para a escolha de um computador.

Memória

Memória RAM (Random Acess Memory - Memória de Acesso Aleatório) são pequenas placas encaixadas na Placa mãe que comportam tudo que o usuário esta trabalhando em seu PC. Eu num intindi oq ocê falô... É simples imagine que você esta pesquisando um trabalho na internet, escrevendo seu trabalho no editor de textos e falando com com seu amigos da escola através de um programa de mensagem instantânea, ou seja você esta fazendo diversas coisas ao mesmo tempo, a Memória é a peça que simplesmente memoriza tudo que esta sendo trabalhado no computador, se seu computador tem pouca memória ele fica lento e pode até travar, assim como você em uma prova se você esquecer as respostas você pode travar tentando lembrar as respostas. Existem três modelos no mercado que são fabricadas de modos diferentes e possuem melhor performance em relação ao modelo anterior: DDR (são modelos antigos e não são mais utilizados), DDR2 são os modelos mais comuns no mercado atualmente e as DDR3 modelos excelentes porém mais caros. As Memórias RAM são componentes voláteis, ou seja, que precisam de energia para funcionar isso quer dizer se você estiver com um monte de trabalhos abertos e não os salvar se acabar a luz em sua casa perderá estes trabalhos.

HD

HD (Hard Disk - Disco Rígido) é a memória permanente de uma computador, ou seja, ela é a sua biblioteca no computador. Ela responsável por guardar todos os seus arquivos (documentos) sejam eles: músicas, fotos, vídeos, programas, documentos, etc. Existem dois tipos de HD que dominam o mercado sendo eles IDE e SATA, sim e daí? Bom o tipo de HD define o quão mais rápido você vai pesquisar seus documentos nela, neste quesito o SATA é bem mais rápido que o IDE, sendo assim, prefira uma Placa mãe que aceite HDs SATA.

Quanto maior a capacidade de sua HD mais arquivos você poderá guardar em seu computador.

Memória

Memória RAM (Random Acess Memory - Memória de Acesso Aleatório) são pequenas placas encaixadas na Placa mãe que comportam tudo que o usuário esta trabalhando em seu PC. Eu num intindi oq ocê falô... É simples imagine que você esta pesquisando um trabalho na internet, escrevendo seu trabalho no editor de textos e falando com com seu amigos da escola através de um programa de mensagem instantânea, ou seja você esta fazendo diversas coisas ao mesmo tempo, a Memória é a peça que simplesmente memoriza tudo que esta sendo trabalhado no computador, se seu computador tem pouca memória ele fica lento e pode até travar, assim como você em uma prova se você esquecer as respostas você pode travar tentando lembrar as respostas. Existem três modelos no mercado que são fabricadas de modos diferentes e possuem melhor performance em relação ao modelo anterior: DDR (são modelos antigos e não são mais utilizados), DDR2 são os modelos mais comuns no mercado atualmente e as DDR3 modelos excelentes porém mais caros. As Memórias RAM são componentes voláteis, ou seja, que precisam de energia para funcionar isso quer dizer se você estiver com um monte de trabalhos abertos e não os salvar se acabar a luz em sua casa perderá estes trabalhos.

HD

HD (Hard Disk - Disco Rígido) é a memória permanente de uma computador, ou seja, ela é a sua biblioteca no computador. Ela responsável por guardar todos os seus arquivos (documentos) sejam eles: músicas, fotos, vídeos, programas, documentos, etc. Existem dois tipos de HD que dominam o mercado sendo eles IDE e SATA, sim e daí? Bom o tipo de HD define o quão mais rápido você vai pesquisar seus documentos nela, neste quesito o SATA é bem mais rápido que o IDE, sendo assim, prefira uma Placa mãe que aceite HDs SATA.

Quanto maior a capacidade de sua HD mais arquivos você poderá guardar em seu computador.

segunda-feira, 26 de julho de 2010

Como Escolher seu PC - Parte 3

Nesta terceira parte vou explicar dois itens muito importantes de um computador, conhecer estas peças faz muita diferença na escolha de seu PC.

Placa mãe

Mainboard ou Placa mãe é o item mais importante do computador, ela é responsável por interligar todos os componentes, ou seja sem ela os componentes não se comunicam entre si.

Quando escolhemos uma placa temos que entender como ela trabalha e saber tudo que ela integra:

Barramento - São os caminhos onde as informações serão carregadas de um ponto a outro, esse item é de extrema importância pois não adianta compramos um super processador que tenha uma velocidade incrível se as informações não puderem ser levadas com a mesma velocidade, quando o processador é rápido e o barramento tem um baixo valor acontece o afunilamento de informação, Num intindi o que ocê falô! É simples imagine o barramento como uma estrada e o processador como pedágio, o pedágio tem várias cabines para atender os carros, porém a estrada (barramento) tem apenas duas vias, como vemos em feriados nas estradas brasileiras ocorre o congestionamento (afunilamento) pois são muitos carros para poucas vias, se aumentarmos a quantidade de vias o trânsito flui melhor. Sendo assim se o barramento tem uma menor frequência não adianta nada comprar peças tope de linha seu PC será sempre lento.

Chipset - São peças que controlam os barramentos (como vimos acima), existem dois chipsets na Placa mãe a Northbridge (Ponte norte) responsável por controlar as informações mais pesadas e a Southbridge (Ponte sul) responsável pelas informações mais leves, a escolha de um Chipset de boa qualidade é essencial pois não adianta ter um ótimo barramento se quem os controla não são.

Socket - É onde o processador é alocado (encaixado), então quando escolhemos uma Placa mãe devemos ver qual o tipo de Socket e quais os processadores que ele comporta.

Slots - São as aberturas onde colocamos as placas (vídeo, gráfica, áudio, memórias, etc).

Obs.: Uma outra dica importante é sempre perguntar o quanto a Placa mãe é expansível, o quanto ela aceita de memória e quantos Slots ela tem para novas placas.

Processador

A CPU ou UCP (Unidade Central de Processamento) é o cérebro do computador, todas as informações antes de serem utilizadas devem ser processadas, um simples clic no seu mouse já gera um processamento. O que é um processamento? É qualquer ação que você faça em seu computador, tudo que você desde de ligar o computador até abrir uma janela da internet gera um problema que o Processador deve resolver e mostrar a resposta para você, ou seja ele processa sua solicitação.

Como escolher um processador? Para essa resposta temos que avaliar 3 itens:

Velocidade - É a frequência com que o processador realiza seus processamentos, quanto maior a frequência mais rápido será CPU. A frequência de um processador é medida em Hz (Hertz), atualmente os processadores podem processar bilhões de informações por segundo.

Cache - São memórias que deixam seu processador mais rápido, imagine que você é um funcionário de uma empresa sua função é contar milhares de cartas que chegam todos os dias, porém você fica na recepção e a toda hora alguém vem lhe perguntar qual é o endereço da empresa, isso vai atrapalhar muito seu trabalho, mais se você colocar um cartaz com o endereço escrito ninguém precisará lhe perguntar mais e só apenas ler o cartaz, em um comparativo você seria o processador e o cartaz o Cache, o Cache é uma pequena memória do CPU para evitar que você solicite sempre a mesma informação ao CPU. Existem três Caches que quanto maior melhor o desempenho do seu CPU, você pode identificar eles na compras pelos símbolos L1, L2 e L3.

Core - É bem provável que na hora da compra você verá esta palavra que quer dizer Núcleo, isso torna seu processador mais eficiente pois define quantos núcleos de processamento ele possui, "Duas cabeças pensam melhor que uma", imagina 3, 4 ,...,7 cabeças. É importante ressaltar que computadores caseiros não necessitam de muitos núcleos pois é bem provável que se você comprar um processador de 4 núcleos, venha utilizar apenas 2 núcleos do mesmo.

Placa mãe

Mainboard ou Placa mãe é o item mais importante do computador, ela é responsável por interligar todos os componentes, ou seja sem ela os componentes não se comunicam entre si.

Quando escolhemos uma placa temos que entender como ela trabalha e saber tudo que ela integra:

Barramento - São os caminhos onde as informações serão carregadas de um ponto a outro, esse item é de extrema importância pois não adianta compramos um super processador que tenha uma velocidade incrível se as informações não puderem ser levadas com a mesma velocidade, quando o processador é rápido e o barramento tem um baixo valor acontece o afunilamento de informação, Num intindi o que ocê falô! É simples imagine o barramento como uma estrada e o processador como pedágio, o pedágio tem várias cabines para atender os carros, porém a estrada (barramento) tem apenas duas vias, como vemos em feriados nas estradas brasileiras ocorre o congestionamento (afunilamento) pois são muitos carros para poucas vias, se aumentarmos a quantidade de vias o trânsito flui melhor. Sendo assim se o barramento tem uma menor frequência não adianta nada comprar peças tope de linha seu PC será sempre lento.

Chipset - São peças que controlam os barramentos (como vimos acima), existem dois chipsets na Placa mãe a Northbridge (Ponte norte) responsável por controlar as informações mais pesadas e a Southbridge (Ponte sul) responsável pelas informações mais leves, a escolha de um Chipset de boa qualidade é essencial pois não adianta ter um ótimo barramento se quem os controla não são.

Socket - É onde o processador é alocado (encaixado), então quando escolhemos uma Placa mãe devemos ver qual o tipo de Socket e quais os processadores que ele comporta.

Slots - São as aberturas onde colocamos as placas (vídeo, gráfica, áudio, memórias, etc).

Obs.: Uma outra dica importante é sempre perguntar o quanto a Placa mãe é expansível, o quanto ela aceita de memória e quantos Slots ela tem para novas placas.

Processador

A CPU ou UCP (Unidade Central de Processamento) é o cérebro do computador, todas as informações antes de serem utilizadas devem ser processadas, um simples clic no seu mouse já gera um processamento. O que é um processamento? É qualquer ação que você faça em seu computador, tudo que você desde de ligar o computador até abrir uma janela da internet gera um problema que o Processador deve resolver e mostrar a resposta para você, ou seja ele processa sua solicitação.

Como escolher um processador? Para essa resposta temos que avaliar 3 itens:

Velocidade - É a frequência com que o processador realiza seus processamentos, quanto maior a frequência mais rápido será CPU. A frequência de um processador é medida em Hz (Hertz), atualmente os processadores podem processar bilhões de informações por segundo.

Cache - São memórias que deixam seu processador mais rápido, imagine que você é um funcionário de uma empresa sua função é contar milhares de cartas que chegam todos os dias, porém você fica na recepção e a toda hora alguém vem lhe perguntar qual é o endereço da empresa, isso vai atrapalhar muito seu trabalho, mais se você colocar um cartaz com o endereço escrito ninguém precisará lhe perguntar mais e só apenas ler o cartaz, em um comparativo você seria o processador e o cartaz o Cache, o Cache é uma pequena memória do CPU para evitar que você solicite sempre a mesma informação ao CPU. Existem três Caches que quanto maior melhor o desempenho do seu CPU, você pode identificar eles na compras pelos símbolos L1, L2 e L3.

Core - É bem provável que na hora da compra você verá esta palavra que quer dizer Núcleo, isso torna seu processador mais eficiente pois define quantos núcleos de processamento ele possui, "Duas cabeças pensam melhor que uma", imagina 3, 4 ,...,7 cabeças. É importante ressaltar que computadores caseiros não necessitam de muitos núcleos pois é bem provável que se você comprar um processador de 4 núcleos, venha utilizar apenas 2 núcleos do mesmo.

Como Escolher seu PC - Parte 2

Marcas

Na hora de comprar qualquer produto analisamos dois itens: Marca e Preço, e na escolha final acabamos por escolher o melhor custo/benefício.

E na compra de um computador a marca é importante?

Sim e Não, geralmente a marca de um produto é apenas a empresa que montou o computador e a maioria de suas peças são de outros fabricantes, ou seja você pode comprar um computador da marca X e no seu interior possuir peças das empresas Y, Z, F, R.... Sendo assim qual a responsabilidade da marca de um computador? Prover assistência e programas para que seu computador funcione perfeitamente.

Abaixo temos um exemplo de um Desktop de uma marca conhecida, ao verificar sua descrição percebemos quantas marcas estamos comprando:

Marca - HP

Modelo - PC HP Pro 3120 Minitower

Processador - Intel

Chipset - Intel

Gráfico - Intel, NVIDIA, ATI

Gravador - LightScribe

Áudio - Realtek

Rede - Realtek

Fonte: www.hp.com

O exemplo acima mostra como funciona as marcas de computadores, mesmo carregando a marca HP este PC recebe diversas outras marcas em seu interior.

Então qual marca devo escolher na compra de meu PC? Aquela que tem maior garantia do produto, que possua mais representantes para assistência técnica e que apresente em seu site mais programas (drivers) para você baixar.

Enfim escolher a marca de seu produto não é a opção primária de uma compra, mais sim conhecer o funcionamento de cada peça e assim escolher um computador pelo que ele possui internamente e não sua marca externa. Nos próximos posts vou explicar cada item que componha um computador e assim fornecer o conhecimento necessário para a sua compra.

Como Escolher seu PC - Parte 1

Neste primeiro post vou ajudar à todos como escolher seu PC (Personal Computer - Computador Pessoal), seja para compra ou simplesmente para todos que querem conhecer como funciona um computador.

Neste primeiro post vou ajudar à todos como escolher seu PC (Personal Computer - Computador Pessoal), seja para compra ou simplesmente para todos que querem conhecer como funciona um computador.Atualmente existem 3 tipos de computadores no mercado: os Desktops (Computadores de Mesa), os Laptops ou Notebooks (Computadores de Colo) e os Palmtops (Computadores de Mão). Afinal qual devo escolher? Isso depende de suas necessidades, se você precisa de um computador para uso doméstico sua melhor opção será um Desktop, caso você precise de portabilidade e ao mesmo tempo performance os Laptops são mais indicados, já os Palmtops possuem funções mais simples dentre os três modelos indicados e são usados para simples conferencias de informações ou envio de dados (informações), atualmente os novos celulares já são quase Palmtops, pois com eles podemos acessar emails e documentos, internet, etc.

Para entender melhor vamos fazer um comparativo entre os 3 modelos, para isso temos que considerar 3 fatores:

Expansividade - Este item indica o quanto seu computador pode comportar novas peças, fator importante devido ao crescimento constante da informática os programas e os sites ficam mais pesados, por isso nosso computador deve receber novas peças para acompanhar o crescimento. Neste fator o Destop é a melhor opção seguido pelo Laptop e em último lugar o Palmtop.

Capacidade - Neste item estamos lidando com a capacidade do computador armazenar dados (informações). Neste fator o Desktop também é sua melhor opção, já que o mesmo pode receber mais peças, sendo estas também usadas para comportar mais dados, logo em seguida temos os Laptops e por último novamente os Palmtops.

Portabilidade - Este fator lida com a capacidade de simplesmente levar seu computador para onde você quiser. Neste fator a melhor opção é o Palmtop seguido pelo Laptop e em último lugar o Desktop.

Além dos PCs existem modelos de computadores conhecidos como MACs (Macintosh), fabricados pela empresa Apple (a mesma do iPod), esses computadores são muito utilizados para trabalhos gráficos e seu custo é bem maior que os PCs, não indico eles para uso doméstico pelo seu alto custo. O termo PC (Personal Computer) foi criado inicialmente pela empresa IBM ao lançar seus primeiros modelos no mercado e é um termo muito utilizado, porém os termos corretos para computadores pessoais são: Desktop, Laptop (Notebook também é um apelido) e Palmtop.

Existem também os Mainframes (Computadores de Grande Porte) utilizado por empresas, alguns Mainframes podem ocupar o espaço inteiro de um andar em um prédio, computadores assim "enormes" são utilizados em pesquisas científicas, devido a sua grande capacidade computacional.

domingo, 25 de julho de 2010

Apresentação

Meus caros,

Criei este Blog com o intuito de repassar meus conhecimentos na área de informática em geral, após minha excelente experiência como instrutor de informática no projeto Telecentros da Prefeitura de São Paulo, sinto que evoluí muito meus conhecimentos e dedico este à todos os alunos que tive em minha trajetória.

Alexandre G. de Oliveira (Güero)

Criei este Blog com o intuito de repassar meus conhecimentos na área de informática em geral, após minha excelente experiência como instrutor de informática no projeto Telecentros da Prefeitura de São Paulo, sinto que evoluí muito meus conhecimentos e dedico este à todos os alunos que tive em minha trajetória.

Alexandre G. de Oliveira (Güero)

Assinar:

Postagens (Atom)