Com o advento das tecnologias acreditamos que nossos problemas estão com os dias contados, porém, nem sempre a tecnologia pode resolver todos os problemas, nos dias de hoje possuimos cameras digitais de qualidade excelente, mesmo assim somos surpreendidos com alguns incovinientes gerados por aparelhos de má qualidade ou pouca luminosidade ambiente, neste tutorial vou ensinar como clariar suas imagens afetadas. As novas cameras permitem que visualizemos o resultado da foto na hora, porém, algumas fotos são tiradas em um flagrante que talvez não possamos presenciar novamente com uma camera na mão. Uma camera copia pontos de luz formando as imagens, sua lente é bem mais sensível do que nossos olhos, mesmo quando não possamos distinguir cores a camera pode definir todas as tonalidades possíveis, por isso neste tutorial na verdade o que faremos é revitalizar as tonalidades captadas pela camera.

Imagem que irei utilizar:

Tutorial:

1. Para trabalhar com imagens precisamos de um editor de imagens, neste tutorial utilizarei o GIMP, já que o mesmo é facilmente encontrado na internet para baixar, e o mesmo é gratuito. Segue o link para quem quiser baixar: http://www.baixaki.com.br/download/the-gimp.htm

2. Após instalar o GIMP clique duas vezes sobre o ícone que surgirá na área de trabalho do seu computador para iniciar ele.

3. Após abrir o GIMP você verá 3 janelas como na imagem acima, na janela do meio vamos clicar em "Arquivo" depois em "Abrir", conforme imagem abaixo.

4. Uma nova interface irá aparecer localize a imagem que você quer clarear clique uma vez acima dela e depois no botão "Abrir".

5. A imagem aparecerá na janela do meio para que possamos trabalhar com ela.

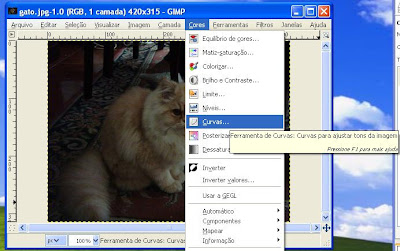

6. Com a imagem aberta clique no menu "Cores" e selecione a opção "Curvas...", conforme imagem abaixo.

7. Uma nova janela irá se abrir para que possamos revitalizar as cores na imagem.

8. Na janela "Curvas" clique e segure onde demarquei um ponto vermelho, faça um movimento diagonal, conforme a seta desenhada, devagar até que a imagem fique como você quiser. Lembre-se faça movimentos leves com mouse e acompanhe como a imagem está ficamos antes de soltar o botão do mouse, quando a imagem ficar clara o bastante aperte o botão "Ok".

9. Pronto sua imagem agora ficou clara e revitalizada. Salve a imagem (Ctrl + S).

ANTES

DEPOIS